DDR5 в настоящее время является самым быстрым стандартом оперативной памяти для обычных компьютеров, и он доступен уже около 5 лет. Хотя уязвимости в оперативной памяти могут возникнуть в любом стандарте, похоже, что DDR5 может быть более подвержена вредоносным атакам, чем считалось ранее. Исследователи из Цюрихского университета ETH в Швейцарии объединившись с экспертами по безопасности Google, сумели создать вариант атаки DDR5 Rowhammer, получивший название Phoenix, который может использовать преимущества более высокой скорости чтения/записи для доступа к рядам ячеек памяти и переворачивать значение соседних битов с 1 на 0 и наоборот. Атака была проведена только на модулях DDR5 с SK Hynix чипами. Предположительно, это может затронуть все марки чипов DDR5.

SK Hynix реализовала стандартный механизм защиты от Rowhammer под названием Target Row Refresh (TRR), который предотвращает переключение битов с помощью дополнительных команд обновления при обнаружении необычно частого обращения к определенным строкам. Исследователи из группы компьютерной безопасности ETH Zurich совместно с экспертами по безопасности Google сумели переработать эту меру защиты. Таким образом, стало очевидно, что определенные интервалы обновления не защищены, поэтому исследователи придумали способ отслеживания и синхронизации с множеством обновлений TRR и даже самокоррекции при обнаружении пропущенного обновления.

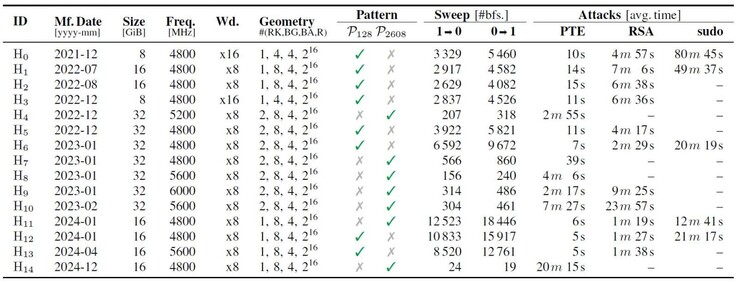

Таким образом, исследователи определили, что только 128 (более эффективный) и 2608 интервалов обновления позволят новой атаке Phoenix сработать. Применяя этот метод, оболочка с привилегиями root была скомпрометирована менее чем за 2 минуты. В ходе обширных практических сценариев использования эксплойтов, проведенных исследователями, было обнаружено, что все продукты SK Hynix были уязвимы к таргетингу записей в таблицах страниц (PTE), 73% модулей DIMM были уязвимы к взлому SSH-аутентификации с ключом RSA-2048, и только 33% модулей были затронуты изменением бинарных файлов sudo для получения доступа на уровне root.

Эксплойт Phoenix получил высокую оценку серьезности и затрагивает все модули оперативной памяти с чипами SK Hynix, выпущенные в период с января 2021 по декабрь 2024 года. Пока неясно, какие еще бренды с соответствующими сроками производства затронуты. Существует решение для атаки Phoenix, которое заключается в активации спецификации tREFI (тройной интервал обновления DRAM) на затронутых модулях оперативной памяти, но это не очень рекомендуется, поскольку может привести к увеличению количества ошибок повреждения данных, что приведет к BSODи общей нестабильности системы.